【随時更新】Apache Log4j 脆弱性(CVE-2021-44228)による弊社製品への影響について

Update 2022年1月6日

NIST (National Institute of Standards and Technology) は、Java向けのログ出力ライブラリー「Apache Log4j」のバージョン2(Log4j2)における脆弱性(CVE-2021-44228)を発表しました。これはLog4Shell脆弱性とも呼ばれています。

2021年12月9日、Log4j2の脆弱性が公開され、弊社は即時に弊社製品と周辺環境の脆弱性の評価を開始しました。

弊社の分析では以下の表で示した1件の事象を除き、Log4j2の脆弱性による弊社製品への侵害およびその兆候は認められていません。また、下記表には該当の事象に対するリスク軽減の推奨事項を記載しています。

報告によると、この脆弱性はApache Log4j バージョン2.0-beta0から2.14.1を使用する全てのソフトウェアを悪用します。リスク軽減策はバージョン2.10以降で有効であり、修正はLog4j 2.15.0以降で利用可能です。

2021年12月21日 追加:

NIST (National Institute of Standards and Technology) は、Java向けのログ出力ライブラリー「Apache Log4j」のバージョン2(Log4j2)における脆弱性(CVE-2021-45046)が発表されました。

2022年1月6日 追加:

NIST (National Institute of Standards and Technology) は、Java向けのログ出力ライブラリー「Apache Log4j」のバージョン1(Log4j1)における脆弱性(CVE-2021-4104)が発表されました。

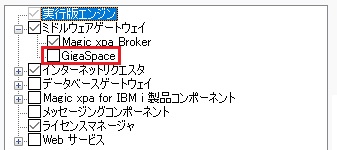

以下は、弊社でサポートしているxpa およびxpiの製品ラインに関する弊社の調査結果です。

| 製品区分 | バージョン | 実装 | 内容 |

|---|---|---|---|

| xpi | 4.9.x (32 bit) |

IMDG(GigaSpaces) |

ソフトウェアパッケージはLog4j1.xを使用しています。 詳細は次のリンクを参照してください。 |

| 4.13 | IMDG(GigaSpaces) | Log4jは使用していません。 | |

| xpa | 3.x |

IMDG(GigaSpaces) |

log4j version 2.x はGigaSpacesで使用されています。 https://nvd.nist.gov/vuln/detail/CVE-2021-45046

インストール時にGigaSpaceを選択した場合にのみ影響します。デフォルトではインストールされません。 |

| axis2 (Webサービス) |

axis2はLog4j 1.xを使用しています。 log4j-core-1.2.16.jar からJMSAppender.classを削除することでリスクを軽減することができます。 詳細は次のリンクを参照してください。 |

||

| 4.x | IMDG(GigaSpaces) |

log4j version 2.x はGigaSpacesで使用されています。 https://nvd.nist.gov/vuln/detail/CVE-2021-45046

インストール時にGigaSpaceを選択した場合にのみ影響します。デフォルトではインストールされません。

※1:4.7xはインストールオプションがありません。 |

|

| axis2 (Webサービス) |

axis2はLog4j 1.xを使用しています。 log4j-core-1.2.16.jar からJMSAppender.classを削除することでリスクを軽減することができます。 詳細は次のリンクを参照してください。 |

バージョン2.xのリスク軽減

log4j-core-2.5.jar からjndilookup.class を除去するには、カレントフォルダを\gigaspaces-xpa\lib\xpa に置き、下記コマンドを実行してください:

zip -q -d log4j-core-2.5.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

zip -q -d log4j-core-2.5.jar org/apache/logging/log4j/core/net/JndiManager.class

注意:log4j*jar関連ファイルについては「log4j-core-*jar」であり、*の部分はバージョン番号を示します。log4j*.jar、slf4j*.jarについての詳細は、http://slf4j.org/log4shell.html を参照してください。

バージョン1.xのリスク軽減

log4j-1.2.16.jar からJMSAppender.class を除去するには、カレントフォルダにファイルが存在するようにして、下記コマンドを実行してください:

zip -q -d log4j-1.2.16 org/apache/log4j/net/JMSAppender.class

注意:このコマンドは、全てのlog4j-1.*.jarに対して実行する必要があります。インストールフォルダを検索してください。

今後の対応

Magic Software Enterprises社は自社製品のセキュリティと顧客への透明性の向上に取り組んでおり、潜在的なリスクを軽減するために引き続き調査、監視を行い、適切な対策を実装していきます。また、サードパーティベンダーとも連携し、考えられる影響と修正計画を評価します。これらの情報は今後もお客様に提供していきます。

Magic xpa 、xpi 以外の製品に関して

| 製品区分 | バージョン | 内容 |

|---|---|---|

| ReportsMagic | V2.x | Log4j を使用しないため、この脆弱性による影響はありません。 |

| MagicPatrol |

V1.x |

Log4j を使用しないため、この脆弱性による影響はありません。 |

| Actian Zen for Magic | v13、v14 | Log4j を使用しないため、この脆弱性による影響はありません。 このセキュリティの脆弱性に関する Actian 社の声明は、こちらから参照できます。 |

| TSmagic | V14.x | Log4j を使用しないため、この脆弱性による影響はありません。 |